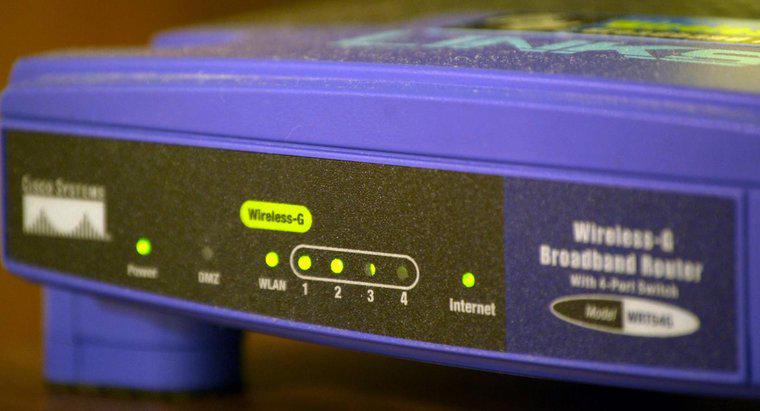

Jednym z przykładów kontroli technicznej jest szyfrowanie danych. Inne przykłady to systemy wykrywania włamań sieciowych, hasła, zapory ogniowe i listy kontroli dostępu.

Techniczne kontrole zabezpieczają system komputerowy i dostęp do informacji poprzez strategicznie zaprojektowane oprogramowanie i sprzęt. Ta wymuszona technologią ochrona systemu ogranicza możliwość błędów i naruszeń zasad bezpieczeństwa.

Podstawowym założeniem skutecznego stosowania kontroli technicznych jest to, że pojedyncza osoba, program lub proces systemowy nie ma większego dostępu, niż jest to konieczne do wypełnienia przydzielonych zadań. Nazywa się to zasadą najmniejszych przywilejów. Kontrole techniczne są często używane w połączeniu z kontrolami administracyjnymi i fizycznymi, aby zmaksymalizować bezpieczeństwo sieci.