Systemy bezpieczeństwa sieciowego składają się ze składników sprzętowych i programowych, które pomagają chronić sieć przed nieautoryzowanym dostępem, niewłaściwym użyciem lub odmową usługi dla sieci i ich danych. Komponenty bezpieczeństwa sieciowego często zawierają oprogramowanie antywirusowe, anty-malware i anty-spyware; zapory sprzętowe i programowe; systemy ochrony przed intruzami lub IPS; i wirtualne sieci prywatne lub VPN. Te i inne komponenty działające w parze chronią użyteczność, niezawodność, integralność i bezpieczeństwo sieci i jej danych w obliczu ciągle zmieniającej się grupy zagrożeń.

Bezpieczeństwo sieci dąży do ochrony publicznych i prywatnych sieci przed atakami z wielu różnych zagrożeń, w tym wirusów; robaki i konie trojańskie; spyware, adware i inne formy złośliwego oprogramowania; oraz hakerów i crackerów. Inne zagrożenia obejmują ataki typu zero-day lub zero-hour, ataki typu odmowa usługi, kradzież danych lub przechwycenie oraz kradzież tożsamości.

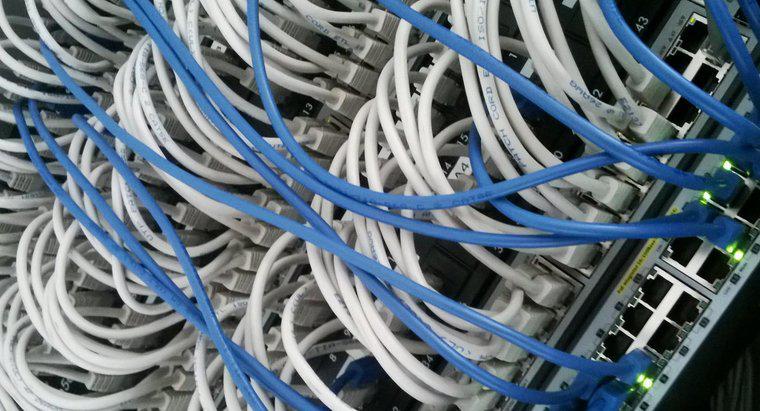

Oprogramowanie antywirusowe, anty-malware i anty-spyware pomaga udaremnić luki w zabezpieczeniach, w tym rootkity i keyloggery, których celem jest kradzież informacji uwierzytelniających w celu uzyskania dostępu do sieci. Zapory ogniowe egzekwują zasady, które definiują dostęp użytkownika sieci do zasobów, a także to, co stanowi nieautoryzowany dostęp. Systemy ochrony przed intruzami zapobiegają nieautoryzowanemu dostępowi do zasobów sieciowych i podnoszeniu czerwonych flag w przypadku wystąpienia naruszeń. Wirtualne sieci prywatne umożliwiają bezpieczny dostęp do zasobów sieciowych i poufne przekazywanie informacji uwierzytelniających i danych do iz sieci. Honeypots lub zasoby maniaków przyciągają uwagę legalnych zasobów i pomagają identyfikować i monitorować exploity podczas lub po ataku.

Zasady i procedury przyjęte w celu zapobiegania i monitorowania zagrożeń dla sieci, a także ich wdrażania i konserwacji razem tworzą rozwiązanie bezpieczeństwa sieci. Rozwiązania bezpieczeństwa sieci obejmują wszystko od ograniczania fizycznego dostępu do zasobów sieciowych, do korzystania z haseł lub innych informacji uwierzytelniających w celu uzyskania dostępu do tych zasobów, do szyfrowania danych przechowywanych w sieci lub przesyłanych do niej lub z niej.