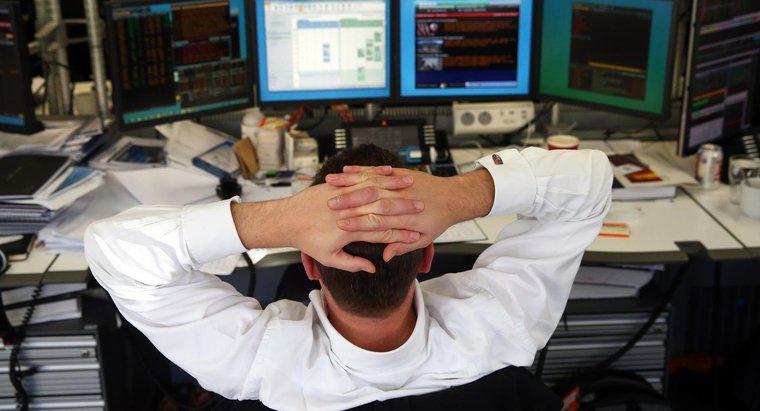

Zapory ogniowe wyświetlają dane wchodzące i wychodzące z sieci komputerowych, blokujące nieautoryzowany dostęp i zatrzymujące ruch z niebezpiecznych źródeł internetowych. W sieciach współdzielonych zapory mogą automatycznie zatrzymać cały ruch z "zainfekowanego" komputera w celu ochrony dane na podłączonych komputerach. Zapory ogniowe działają jako pierwsza tarcza obronna przed hakerami, ale nie są odporne na ataki i mają ograniczoną zdolność wykrywania wirusów trojańskich lub złośliwego oprogramowania znanego jako złośliwe oprogramowanie.

Hakerzy projektują złośliwy kod, który w ukryciu atakuje komputer w celu osłabienia jego obrony, zniszczenia ważnych plików lub zainstalowania szkodliwego oprogramowania, które rejestruje dane osobowe. Komputery przepełnione szkodliwą zawartością mogą następnie zostać użyte do zaatakowania innych komputerów w sieci.

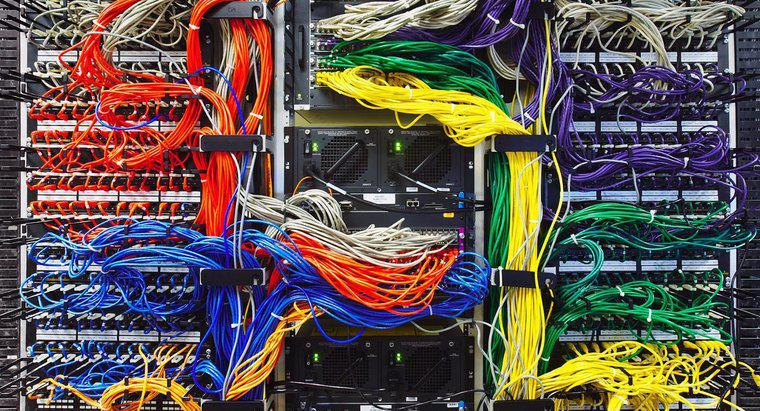

Zapory ogniowe porównują ruch przychodzący i wychodzący z listą kryteriów bezpieczeństwa, umożliwiając kontynuowanie zaufanych danych. Nowsze zapory ogniowe zazwyczaj analizują dane w wielu punktach kontrolnych, znanych jako warstwy pakietów, obwodów i aplikacji. Większość zapór ogniowych może być skonfigurowana do wykonywania określonych zadań związanych z zabezpieczeniami i często zawierają one serwery proxy, które tymczasowo przechowują dane, do czasu ich dokładniejszej oceny.

Wiele urządzeń komputerowych ma wbudowane oprogramowanie zapory ogniowej; jednak instalowanie oprogramowania z dysku CD lub konfigurowanie zewnętrznego sprzętu może uniemożliwić całkowite przejęcie zapory, jeśli komputer zostanie zainfekowany przez wirusy. Zapory ogniowe nie są przeznaczone do samodzielnego używania, ponieważ są w dużej mierze nieskuteczne w stosunku do szkodliwego oprogramowania pochodzącego ze spamu, wyłudzania informacji i linków do stron internetowych. Powinny być używane jako jeden element obronny w systemie, który obejmuje ochronę antywirusową, antyspyware i antyspamową.